Sicherheitsangriffe auf IT-Infrastrukturen sind tägliche Realität. Die Techniken und Vorgehensweisen der Angreifer sind inzwischen sehr ausgereift und Zugriffe auf die Informationen von Unternehmen und Organisationen aller Art erfolgen in immer kürzeren Abständen.

Aber wissen Sie, wie ausgereift Ihre Prozesse und Infrastrukturen in Bezug auf IT-Sicherheit sind? Und ist Ihnen bewusst, was Sie in einem Krisen- oder Notfall als erstes tun sollten? Falls Sie diese Fragen weder ad hoc beantworten noch bejahen können, ist es Zeit Ihre Widerstandsfähigkeit zu testen, um daraus Maßnahmen für Ihre Organisation abzuleiten.

Die Resilienz-Analyse zur Standortbestimmung Ihrer IT-Sicherheit

Wir geben Ihnen mit der Resilienz-Analyse einen Einblick in das Handwerkszeug, mit dem Sie einen aussagekräftigen Startpunkt zur Optimierung Ihrer Sicherheit erhalten können.

Eine Resilienz-Analyse gibt also Aufschluss darüber, inwieweit die Grundlagen für die Informationssicherheit bereits etabliert sind und zeigt zudem Handlungspotentiale sowie Verbesserungsmaßnahmen auf. So können Sie die richtigen Entscheidungen treffen und Maßnahmen effektiv und effizient umsetzen. Ziel der Analyse ist es, u.a. Antworten auf folgende Fragen zu erhalten:

- Wie gut ist meine Organisation aufgestellt?

- Welche Prozesse sind geschäfts-/verwaltungskritisch und müssen besonders gehärtet werden?

- Welches Schutzniveau besteht für meine Organisation?

- Welche konkreten Risiken bestehen an welchen Stellen für meine Organisation?

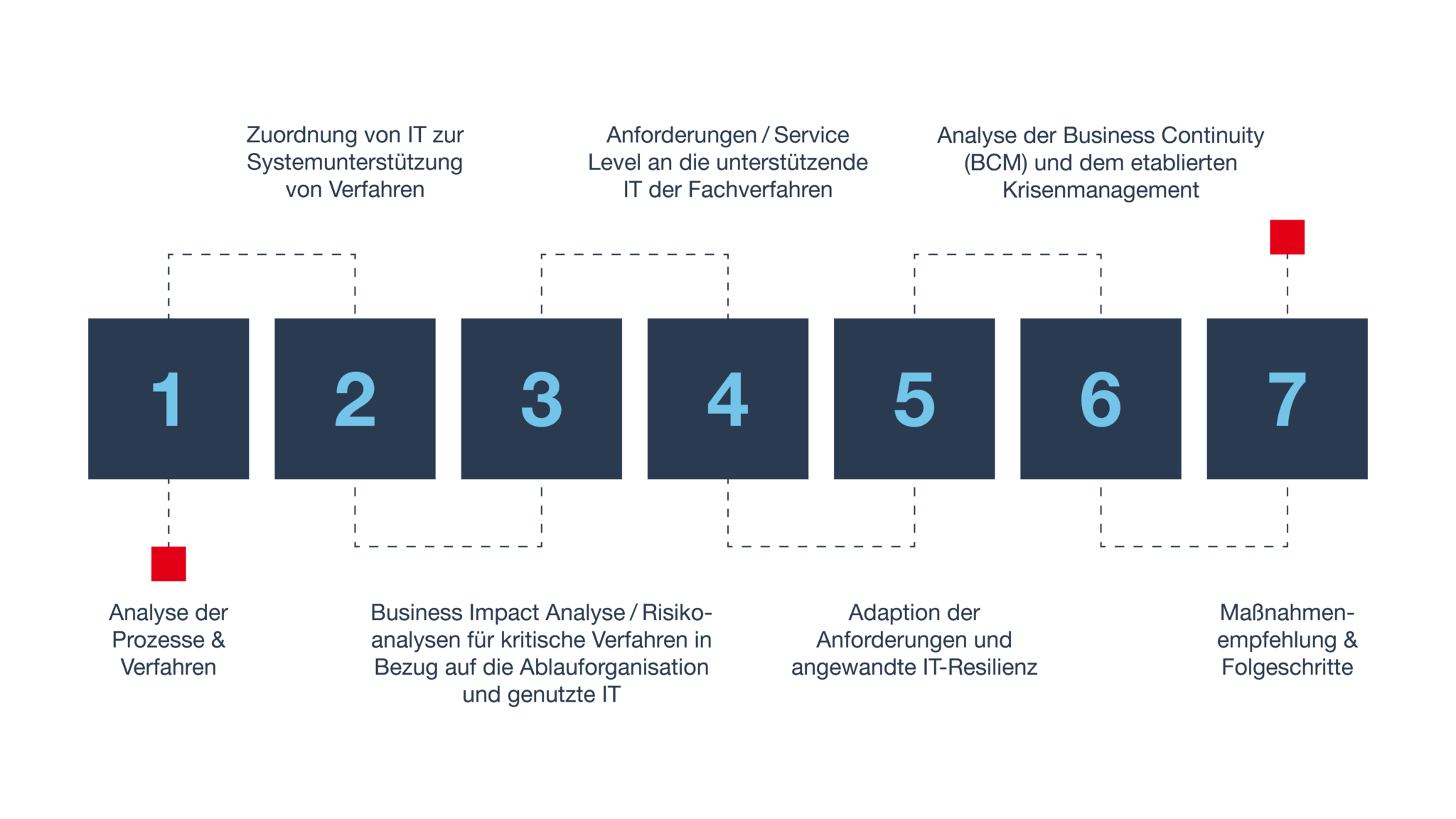

Wir empfehlen, die Resilienz-Analyse als Security Quick Check in sieben Schritten durchzuführen:

- Analyse der Prozesse und Verfahren: Im ersten Schritt findet eine Bestandsaufnahme der wesentlichen Prozesse, Verfahren und Organisationsstruktur statt. Denn: Je genauer Sie Ihre Prozesse und Assets pflegen sowie stets aktuell halten, desto sauberer können Sie prüfen, welche Schwachstellen es gibt und wie Ihr eigener Status dahingehend ist.

- Zuordnung der IT-Systeme: In diesem Schritt wird betrachtet, welche Services und Anwendungen bestandsführend sind. Das heißt: Wo und wie ist das Berechtigungsmanagement organisiert? Wie wichtig sind die Daten für den Geschäftsbetrieb? Das Ergebnis kann z. B. eine IT-Landkarte sein, um zu lokalisieren, wo relevante Daten liegen und wie diese besser geschützt werden können.

- Business Impact Analyse: In diesem Schritt werden Störungen identifiziert, die Auswirkungen auf Ihre Geschäftsprozesse haben. Die Geschäftskritikalität dient somit als Grundlage für die Entwicklung von entsprechenden Strategien zur Risikominimierung, Härtung und Verbesserung der Prozesse.

- Anforderungen an die unterstützenden IT-Verfahren: In diesem Schritt gilt es zu klären: Wie sieht ein notwendiger Grundschutz aus? Wie resilient sind die Prozesse, wenn ein Krisenfall eintritt? Welche Daten sind aufgrund von Governance & Compliance-Vorschriften besonders zu schützen? All das mit dem Ziel, für die Gesamtprozesse eine gewisse Stabilität zu erreichen und die eindeutigen Anforderungen an die unterstützende IT zu kennen.

- Adaption der Anforderungen und angewandten IT-Resilienz: Nun wird stichprobenartig – z. B. im Rahmen eines Penetration Tests – geprüft, inwieweit der IT-Verbund und die interagierenden Werte gehärtet sind. Aufgezeigt werden sollen Schwachstellen und mögliche Szenarien. Auch eine OSINT-Analyse (Open Source Intelligence-Analyse) dient dieser Form der Analyse. Hierbei werden sicherheitsrelevante Informationen aus frei verfügbaren Quellen gesammelt.

- Analyse der Business Continuity und des Krisenmanagement: Im Mittelpunkt stehen hier Fragen wie: Wie ist Ihre Notfallorganisation aufgestellt? Können Sie sofort reagieren, wenn ein schädigendes Ereignis eintritt? Es gilt: Notfälle können geübt werden! Daher werden in diesem Schritt Notfallpläne definiert und dokumentiert.

- Empfehlung von Maßnahmen: Die Fülle an Ergebnissen der einzelnen Schritte gilt es nun zu klassifizieren und zu priorisieren. Setzen Sie nicht alles auf einmal um. Fokussieren Sie sich auf die wichtigsten Themen. Wichtig ist dabei, eine echte Nachverfolgung der Feststellungen zu betreiben.

Fazit: Mit einer Resilienz-Analyse haben Sie ein klares, dokumentiertes Bild über Verfahren, Prozesse und Abläufe in Ihrer Organisation. Zudem wissen Sie, mit welcher IT Sie welche Prozesse unterstützen können. Die geschäftskritischen Prozesse werden transparent definiert und intensiv betrachtet, um konkrete Verbesserungspotenziale und effektive Maßnahmen abzuleiten.

Nutzen Sie die Möglichkeiten einer gezielten Analyse durch GISA. Wir unterstützen Sie mit unserer Expertise dabei, sich gegen Bedrohungen, Angriffen und Störungen zu wappnen und im Ernstfall angemessen zu reagieren. Lesen Sie mehr zur Resilienz-Analyse.