Die Meldungen über Hacker-Angriffe im Wissenschaftsumfeld reißen nicht ab. Die Folgen für die betroffenen Einrichtungen sind oft verheerend. Nicht selten führen die Attacken zu kompletten Systemausfällen. Im Blogartikel gehen wir auf typische Vorgehensweisen von Cyberangreifern ein und zeigen Ihnen wie Sie IT-Sicherheit im Wissenschaftsumfeld gewährleisten können.

Warum Hochschulen?

Bereits seit einigen Jahren gibt es sowohl im In- als auch im Ausland immer wieder Fälle, bei denen Hochschulen und Forschungseinrichtungen Opfer von Cyberkriminellen werden. Darunter befinden sich häufig auch große und prominente Einrichtungen. Bislang sind in Deutschland mehr als 20 große Cyberangriffe von umfassender Tragweite bekannt.

Gerade die Komplexität der IT-Strukturen macht Hochschulen und Forschungseinrichtungen für Kriminelle aus dem Web so attraktiv. Denn diese Besonderheit erschwert den Schutz der IT-Landschaften und vereinfacht den Datenraub.

Was sind typische Vorgehensweisen?

Oftmals stecken hinter Cyberangriffen auf Hochschulen und Forschungseinrichtungen erpresserische Absichten. Über Schnittstellen in der Studierendenverwaltung oder per E-Mail verschaffen sich Angreifer zum Beispiel Zugang zur IT mittels Ransomware.

Einmal im System verschlüsseln sie die Daten, sodass die Hochschulen keinen Zugriff mehr darauf haben. Dadurch kommt es häufig zu umfangreichen oder gar kompletten Ausfällen der IT-Infrastruktur. Das betrifft beispielsweise sämtliche Verwaltungsprozesse, Self Services und die institutsübergreifende Kommunikation via Mail.

Meist stehlen die Angreifer sensible Daten und drohen, diese im Internet zu veröffentlichen. Für die Freigabe der Systeme oder die Nicht-Veröffentlichung gestohlener Daten fordern die Angreifer hohe Lösegeldsummen.

In vielen der bisherigen Fälle mussten die kompletten IT-Systeme an den betroffenen Einrichtungen heruntergefahren werden. Der Hochschulbetrieb war damit vorübergehend komplett lahmgelegt. Es brauchte eine sukzessive und aufwendige Überprüfung der IT-Systeme, bevor sie Stück für Stück wieder genutzt werden konnten.

Wie lässt sich Cybercrime vorbeugen?

Hochschulen und Forschungseinrichtungen sind also grundsätzlich sehr risikobehaftet, was Angriffe aus dem Digitalen betrifft. Gleichzeitig wird der Schutz dieser immer komplexeren IT-Landschaften zunehmend anspruchsvoll.

Um Gefahren aus dem Cyberraum erfolgreich und systematisch abzuwehren, braucht es ein professionelles Sicherheitskonzept. Es muss die Analyse der bestehenden Infrastruktur sowie gut durchdachte IT-Sicherheitsstrategien unter Berücksichtigung aller schutzbedürftigen Bereiche umfassen. Gleichzeitig kommt es wesentlich auf eine moderne, stets aktualisierte IT-Infrastruktur an. Permanente Überwachung und die schnelle Reaktion auf festgestellte Angriffe sind Schlüsselfaktoren zur Abwehr von Cyberangriffen.

So unterstützt GISA Sie in Sachen IT-Sicherheit!

Ein umfassendes Informationssicherheitssystem etablieren

GISA verfügt über langjährige Erfahrungen in der Digitalisierung von Hochschulen und Forschungseinrichtungen und besitzt ein umfangreiches Portfolio an branchenspezifischen Lösungen für diesen Sektor.

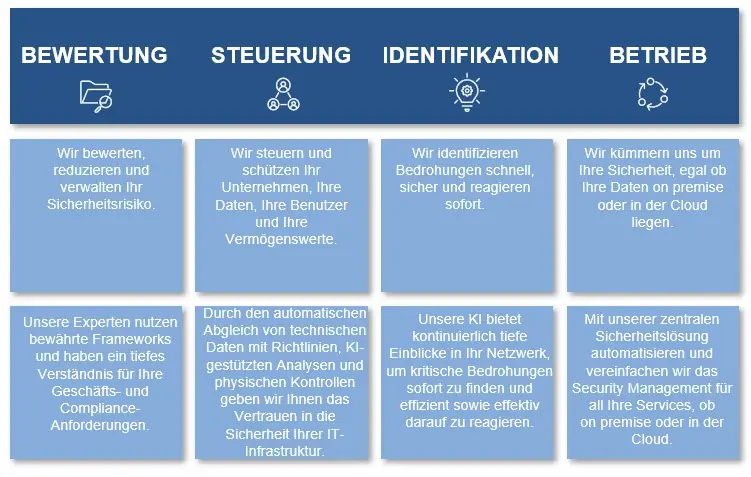

Insbesondere auch auf dem Gebiet IT-Security bieten wir Ihnen ein umfassendes, direkt auf Sie zugeschnittenes Leistungspaket an. Einen wesentlichen Teil davon bildet ein effizientes, zertifiziertes Informationssicherheitssystem, das organisatorische Grundsätze regelt und mögliche Bedrohungen frühzeitig erkennt bzw. meldet.

Full Managed IT Security nutzen

Alle Schritte zur Abwehr von Gefahren aus dem Cyberraum können Sie über einen IT-Dienstleister mit umfassender, zertifizierter Security-Expertise komfortabel umsetzen lassen. Das garantiert Ihnen, dass Ihre IT-Sicherheitsvorgaben in ihrer Organisation und die technische IT-Sicherheitsstruktur stets dem neusten Stand entsprechen.

GISA bietet Ihnen hierfür das Paket Full Managed IT Security an. Zu dieser vollumfänglichen Betreuung gehören:

- Business IT Security: Wir erstellen und pflegen ihr organisatorischen IT- Sicherheitsrichtlinien und Vorgaben, überwachen und auditieren diese. Wir stellen Ihnen einen Informationssicherheitsbeauftragten zur Seite, der Ihre Einrichtung bei allen Fragen zu IT-Sicherheitsvorgaben und die Organisation des Information Security Managements begleitet.

- Cyber-Security: Wir übernehmen 7x24x365 alle Aktivitäten zur Überwachung Ihrer gesamten IT-Landschaft oder die der kritischen Geschäftsprozesse – gern in enger Abstimmung mit Ihrer IT-Abteilung und IT-Sicherheitsabteilung.

- Business Continuity: Wir erarbeiten mit Ihnen Business-Impact-Analysen, schaffen Handlungsszenarien für den Notfall und organisieren und steuern im Falle des Eintritts, mit dem Ziel den Business Impact so gering wie möglich zu halten.

Weitere Informationen zum Thema: IT-Security-Leistungen

Schauen Sie auch in unser Angebot speziell für Hochschulen und Forschungseinrichtungen.

Sie wollen mehr erfahren? Sprechen Sie uns gern an! Unsere erfahrenen ExpertInnen beraten Sie gern und finden die für Ihre Einrichtung die optimale IT-Security-Lösung.